Akamai soutient et protège la vie en ligne. Les entreprises leaders du monde entier choisissent Akamai pour concevoir, diffuser et sécuriser leurs expériences digitales, et aident des milliards de personnes à vivre, travailler et jouer chaque jour. Akamai Connected Cloud, plateforme cloud massivement distribuée en bordure de l'Internet, rapproche vos applications et expériences des utilisateurs, tout en tenant les menaces à distance.

Que signifie « Zero Trust » ?

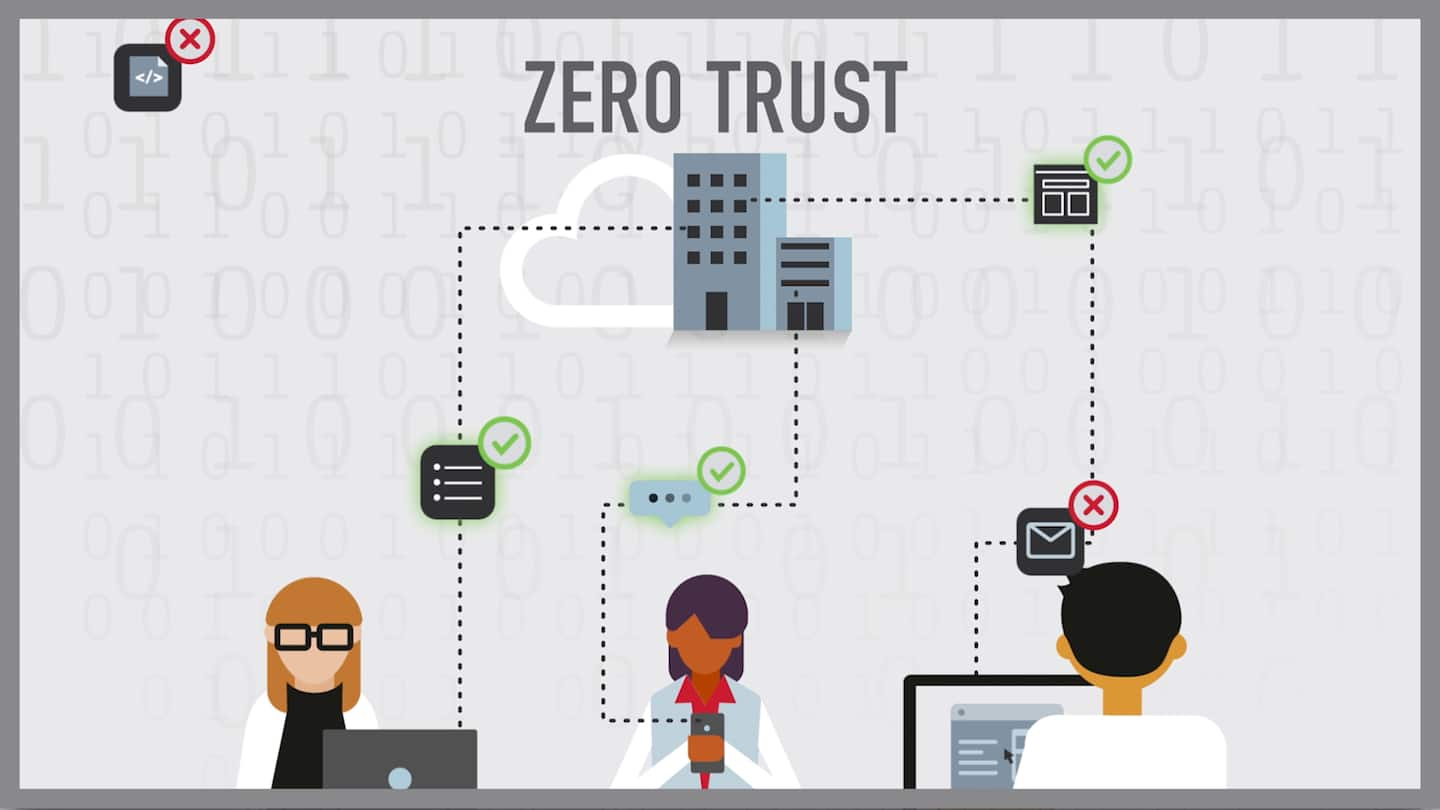

Le Zero Trust est une stratégie de sécurité de réseau en vertu de laquelle aucune personne ni aucun terminal à l'intérieur ou à l'extérieur du réseau d'une entreprise ne doit avoir accès à des systèmes ou à des charges de travail informatiques, sauf en cas de besoin explicite. En résumé, cela signifie aucune confiance implicite.

Qu'est-ce que le modèle Zero Trust ?

En 2010, John Kindervag, analyste de Forrester Research, a proposé une solution qu'il a baptisée « Zero Trust ».

Il s'agissait d'un changement de paradigme : la règle « Faire confiance, mais vérifier » devenait désormais « Ne jamais faire confiance, toujours vérifier ». Dans le modèle Zero Trust, aucun utilisateur ou terminal n'est autorisé à accéder à une ressource tant que son identité et son accréditation ne sont pas vérifiées. Ce processus s'applique aux personnes qui utilisent habituellement un réseau privé, comme un employé sur un ordinateur d'entreprise qui travaille à distance depuis son domicile ou sur son terminal mobile lors d'une conférence à l'étranger. Il s'applique également à chaque personne ou terminal en dehors de ce réseau. Peu importe si vous avez déjà eu accès au réseau ou combien de fois vous vous y êtes connecté : votre identité devra être vérifiée à chaque fois. L'idée est de partir du principe que chaque machine, chaque utilisateur et chaque serveur représente une menace tant qu'il/elle n'est pas authentifié(e).

Cette approche de la cybersécurité basée sur le principe du château fort semblait viable pendant un certain temps : l'idée d'un périmètre où toute personne extérieure au réseau (c'est-à-dire hors du château) était « nuisible » et où toute personne à l'intérieur était « légitime » s'est imposée. Cependant, tout comme les châteaux forts appartiennent au passé, cette approche de la sécurité doit être remise au goût du jour. Prenez la situation actuelle avec le télétravail. La main-d'œuvre et l'environnement de travail ont changé : le moment, la façon et l'endroit où les gens travaillent dépassent aujourd'hui les quatre murs d'un bureau. Avec l'essor du cloud, le périmètre du réseau s'est transformé. Les utilisateurs et les applications peuvent aussi bien se trouver à l'intérieur qu'à l'extérieur de ce périmètre. Cela introduit des failles dans le périmètre que les acteurs malveillants peuvent exploiter. Une fois à l'intérieur du château fort, les mouvements latéraux ne sont généralement plus vérifiés, ce qui permet aux hackers d'accéder aux ressources et aux actifs de grande valeur, comme les données clients (les joyaux de la couronne !), ou de lancer une attaque de ransomware.

Fonctionnement de modèle Zero Trust

Considérez le modèle Zero Trust comme un agent de sécurité extrêmement pointilleux, qui vérifie méthodiquement et à plusieurs reprises vos identifiants avant de vous permettre d'accéder au bureau où vous travaillez, même s'il vous reconnaît, puis répète ce processus pour vérifier votre identité en continu.

Le modèle Zero Trust repose sur une authentification et une autorisation renforcées pour chaque terminal et chaque personne, empêchant tout accès ou transfert de données sur un réseau privé, que ce soit à l'intérieur ou à l'extérieur de ce périmètre réseau. Le processus combine également des mesures d'analyse, de filtrage et d'enregistrement pour vérifier les comportements et guetter tout signe de danger éventuel. Si un utilisateur ou un terminal semble se comporter différemment, il est repéré et surveillé comme une menace potentielle. Par exemple, Marcus, de la société Acme Co., se connecte habituellement depuis Columbus, Ohio, aux États-Unis, mais aujourd'hui, il tente d'accéder à l'intranet d'Acme depuis Berlin, en Allemagne. Même si le nom d'utilisateur et le mot de passe de Marcus ont été saisis correctement, une approche Zero Trust identifiera une anomalie dans le comportement de Marcus et prendra des mesures, par exemple en proposant à Marcus une autre étape d'authentification pour vérifier son identité d'utilisateur.

Cette modification fondamentale de l'approche permet de déjouer de nombreuses menaces courantes en matière de sécurité. Les pirates informatiques ne peuvent plus se contenter d'accéder à l'intérieur de votre périmètre pour exploiter ses faiblesses et vos données ou applications sensibles. Il n'y a en réalité plus de frontières définies. Tout se résume désormais à des applications et des utilisateurs, qui doivent tous montrer patte blanche avant de bénéficier de droits d'accès. L'authentification mutuelle a lieu lorsque deux parties s'authentifient l'une l'autre en même temps, par exemple un utilisateur avec un identifiant et un mot de passe, et l'application avec laquelle il se connecte via un certificat numérique.

Quels sont les composants de Zero Trust ?

Le modèle actuel de sécurité Zero Trust s'est développé. Il existe de nombreuses applications de ses principes, notamment l'architecture Zero Trust, l'accès réseau Zero Trust (ZTNA), la passerelle Web sécurisée (SWG) Zero Trust et la microsegmentation. La sécurité Zero Trust est également parfois appelée « sécurité sans périmètre ».

Le modèle Zero Trust ne doit pas être considéré comme une technologie monolithique. Au contraire, l'architecture Zero Trust utilise plusieurs contrôles et principes de sécurité pour relever les défis de sécurité courants grâce à des techniques préventives. Ces composants visent à garantir une protection avancée contre les menaces lorsque les frontières entre travail et domicile disparaissent et qu'une main-d'œuvre distante de plus en plus dispersée devient la norme.

Fonctionnalités clés pour la mise en œuvre du modèle Zero Trust

- Visibilité des environnements sur site, sur le cloud et des terminaux IoT

- Contrôle des flux réseau entre tous les actifs

- Vérification de l'identité et capacité à autoriser l'accès au cloud

- Segmentation réseau et au niveau de la couche applicative

- Authentification et autorisation, dont l'authentification multifactorielle (MFA)

- Règles d'accès granulaires (accès aux applications vs. accès au réseau entier)

- Accès utilisateur avec moindre privilège à toutes les applications (IaaS, SaaS et sur site)

- Minimisation de l'utilisation du VPN et du pare-feu

- Insertion de services

- Sécurité en bordure de l'Internet

- Amélioration des performances des applications

- Sécurité renforcée contre les menaces avancées

- Fonctionnalités d'automatisation et d'intégration

Principaux avantages de l'architecture Zero Trust

Une architecture Zero Trust fonctionne de manière fluide pour les utilisateurs, réduit la surface d'attaque, protège contre les cyberattaques et simplifie les besoins en infrastructure. Les différents composants de l'architecture Zero Trust peuvent :

Contribuer à garantir la confiance dans le réseau et à déjouer les attaques malveillantes

Les équipes informatiques doivent permettre aux utilisateurs et aux terminaux de se connecter à Internet en toute sécurité, quelle que soit l'origine de la demande d'accès, sans la complexité associée aux anciennes approches. Elles doivent également identifier, bloquer et atténuer de manière proactive les menaces ciblées telles que les logiciels malveillants, les ransomware, l'hameçonnage, le vol de données via DNS et les vulnérabilités zero day de niveau complexe pour les utilisateurs. La sécurité Zero Trust peut améliorer les stratégies de sécurité tout en réduisant les risques liés aux programmes malveillants.

Fournir un accès sécurisé aux applications pour les employés et les partenaires

Les technologies d'accès traditionnelles, telles que les VPN, reposent sur des principes de gestion des accès obsolètes et sont particulièrement vulnérables à l'altération des informations d'identification utilisateur, source de nombreuses violations. L'équipe informatique doit repenser son modèle et ses technologies d'accès pour garantir la sécurité de l'entreprise, tout en offrant un accès simple et rapide à tous les utilisateurs (y compris aux utilisateurs tiers). La sécurité Zero Trust peut réduire les risques et la complexité, tout en offrant une expérience utilisateur cohérente grâce aux règles de sécurité granulaires.

Diminuer la complexité et économiser les ressources informatiques

L'accès et la sécurité des entreprises sont complexes et évoluent en permanence. Avec les technologies d'entreprise traditionnelles, les changements et les déploiements durent parfois plusieurs jours, nécessitent de nombreux composants matériels et logiciels et monopolisent des ressources précieuses. Un modèle de sécurité Zero Trust peut réduire la complexité liée à l'architecture.

Autres bonnes raisons d'adopter une stratégie Zero Trust

- Les utilisateurs, les terminaux, les applications et les données sortent progressivement du périmètre de l'entreprise et de sa sphère de contrôle, loin des centres de données traditionnels.

- Les nouvelles exigences métier dictées par la transformation digitale étendent la surface d'exposition aux risques.

- La politique « Faire confiance, mais vérifier » n'est plus envisageable avec l'apparition de menaces avancées qui s'infiltrent dans le périmètre de l'entreprise.

- Les périmètres classiques sont complexes, porteurs de risques et ne conviennent plus aux modèles économiques actuels.

- Pour être compétitives, les équipes de sécurité ont besoin d'une architecture réseau Zero Trust capable de protéger les données de l'entreprise, où que soient les utilisateurs et les terminaux, tout en garantissant le fonctionnement rapide et fluide des applications.

Quels sont les principes du Zero Trust ?

Le modèle Zero Trust repose sur trois piliers :

- Par défaut, aucune entité n'est considérée comme fiable

- L'accès de moindre privilège est appliqué

- Une surveillance de sécurité constante est mise en œuvre

Pourquoi un modèle de sécurité Zero Trust est-il nécessaire ?

Les employés se déplacent de plus en plus souvent et accèdent aux applications ainsi qu'aux services cloud depuis plusieurs terminaux hors du périmètre de l'entreprise. Jusqu'à présent, de nombreuses entreprises ont adopté le modèle « Vérifier, puis faire confiance » : ainsi, si une personne dispose d'identifiants utilisateur valides, elle est autorisée à accéder au site, à l'application ou au terminal qu'elle demande. Cela a entraîné une augmentation du risque d'exposition et la disparition de ce qui était autrefois le périmètre de confiance de l'entreprise, la rendant ainsi vulnérable aux violations de données, aux logiciels malveillants et aux attaques de ransomwares. Une protection est maintenant nécessaire dans les infrastructures digitales spécifiques, là où se trouvent les applications, les données, les utilisateurs et les terminaux.

Mettre en place un modèle d'architecture Zero Trust avec Akamai

Les services de sécurité dans le cloud d'Akamai peuvent être combinés pour créer une solution Zero Trust complète adaptée aux besoins spécifiques de votre entreprise. Les réseaux internes d'entreprise permettant un accès sécurisé aux applications dans un environnement cloud appartiennent désormais au passé.

Grâce à notre solution ZTNA distribuée avancée, à notre solution de microsegmentation leader du marché, à notre MFA et une passerelle Web sécurisée proactive, forte de plus de 20 ans d'expérience Akamai Connected Cloud, vous pouvez facilement passer à un monde sans périmètre, pour déployer progressivement les applications, protéger votre entreprise et favoriser sa croissance.