Akamai はオンラインライフの力となり、守っています。世界中のトップ企業が Akamai を選び、安全なデジタル体験を構築して提供することで、毎日、いつでもどこでも、世界中の人々の人生をより豊かにしています。 Akamai Connected Cloudは、超分散型のエッジおよび クラウドプラットフォームです。ユーザーに近いロケーションからアプリや体験を提供し、ユーザーから脅威を遠ざけます。

ゼロトラストとは?

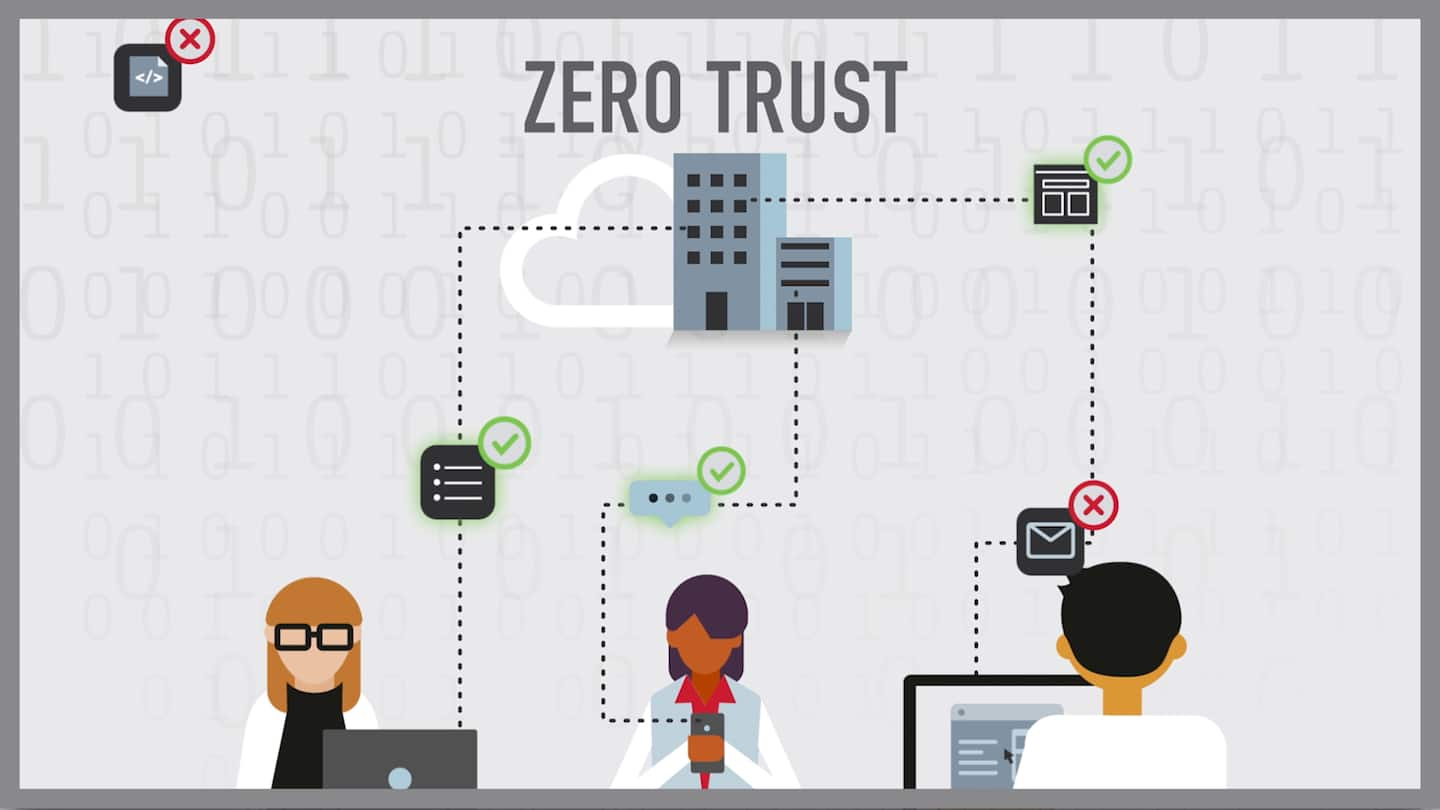

ゼロトラストとは、「組織のネットワークの内外を問わず、いかなる人またはデバイスに対しても、それらが明確に必要だとみなされるまで、IT システムやワークロードに接続するためのアクセス権を与えてはならない」という考え方に基づくネットワークセキュリティ戦略です。つまり、暗黙的な信頼を持たないということです。

ゼロトラスト・モデルとは?

2010 年、Forrester Research のアナリスト John Kindervag 氏があるソリューションを提案し、それを「ゼロトラスト」と呼びました。

このソリューションは、「信頼し、必要な検証だけする」という戦略から「信頼せず、全て検証する」という戦略への移行を提唱するものでした。ゼロトラスト・モデルでは、ユーザーやデバイスは、そのアイデンティティと認証が確認されるまで信頼されず、リソースにアクセスできません。このプロセスは、会社のコンピューターで自宅からテレワークをしている社員や、モバイルデバイスで世界各地の会議に参加している社員など、通常プライベートネットワーク内にいる人に適用されます。また、プライベートネットワークの外側にいる人やエンドポイントにも適用されます。そのネットワークへのアクセス経験や回数は関係なく、アイデンティティが再度検証されるまで信頼されません。これは、証明が得られない限り、すべてのマシン、ユーザー、サーバーを信頼しないという考え方です。

従来は、城と堀方式のサーバーセキュリティアプローチ、つまり、ネットワーク(堀)の外側にいる人はすべて「悪人」で、ネットワークの内側にいる人はすべて「善人」というネットワーク境界の考え方が一般的でした。しかし、実際の城や堀と同様、城と堀方式のセキュリティアプローチも過去の遺物と考えるべきです。テレワークの現状を考えてみてください。今は、従業員や職場も変わりました。人々が仕事をするタイミング、方法、場所は、いずれもオフィスの四方の壁の外へと広がりました。クラウドが拡大し、もはや以前のようなネットワーク境界は存在しません。ユーザーやアプリケーションは、堀の内側と同じように外側にも存在していると考えられます。そのため、境界には、攻撃者に悪用されやすい弱点が生じます。いったん堀の内側に入れば、ラテラルムーブメント(横方向の移動)がチェックされることは普通はないため、攻撃者は顧客データ(城の宝物)など、リソースや価値の高い資産にアクセスできてしまいます。また、 ランサムウェア攻撃を開始することも可能です。

ゼロトラストの仕組み

ゼロトラスト・モデルは非常に用心深い警備員のようなものです。たとえそこで働いている社員だとわかっていても、資格情報を念入りに確認してからでないと、職場のオフィスビルに入ることを許可しません。そして、このプロセスを繰り返して、何度もアイデンティティの検証を行います。

ゼロトラスト・モデルの実現は、プライベートネットワークでアクセスやデータ転送を実行する前に、ネットワーク境界の内側であろうと外側であろうと、すべてのデバイスやユーザーに対してどれだけ強力な認証と認可を行うことができるかにかかっています。このプロセスには、分析、フィルタリング、ロギングの機能が連携しており、ふるまいの検証や、不正アクセスシグナルの継続的な監視も行われます。ユーザーやデバイスがこれまでとは異なるふるまいの兆候を示した場合は、脅威の可能性として注目し、監視します。たとえば、Acme Co. のマーカスは普段、米国オハイオ州コロンバスからログインしているのに、今日はドイツのベルリンから Acme のイントラネットにアクセスしようとしているとしましょう。ゼロトラスト・アプローチでは、たとえマーカスのユーザー名とパスワードが正しく入力されていたとしても、通常ではないマーカスの行動を認識し、別の認証チャレンジでマーカスのユーザーアイデンティティを確認します。

このように基本的なアプローチを変えることによって、一般的なセキュリティ脅威の多くを防御できます。攻撃者が時間をかけて境界の弱点を悪用しようとしても、堀の内側へは侵入できないため、機微な情報やアプリケーションを悪用することはできません。もう堀などないのです。あるのはアプリケーションとユーザーのみであり、アクセスするためには、それぞれが事前に相互認証し、認可を検証する必要があります。相互認証では、双方が同時に認証を実行します。たとえば、ユーザーはログイン情報とパスワードを使用し、ユーザーが接続しようとしているアプリケーション側はデジタル証明書を使用します。

ゼロトラストの構成要素

ゼロトラスト・セキュリティ・モデルはさまざまな広がりを見せています。ゼロトラストの原則は、ゼロトラスト・アーキテクチャ、ゼロトラスト・ネットワーク・アクセス(ZTNA)、ゼロトラスト・セキュア Web ゲートウェイ(SWG)、そして マイクロセグメンテーションなどとして実装されています。ゼロトラスト・セキュリティは、「境界のないセキュリティ」と呼ばれることもあります。

ゼロトラストは 1 つの独立したテクノロジーではありません。ゼロトラスト・アーキテクチャには、多様なセキュリティ制御や原則が使用されています。それらを活用することで、一般的なセキュリティ課題に予防的手法で対処できるのです。このようなゼロトラストの構成要素は、職場と自宅の境界がなくなり、テレワーカーがますます広範囲に分散する現状においても、高度な脅威防御を提供できるように設計されています。

ゼロトラストを実装することによる主な機能

- オンプレミス、クラウド環境、IoT デバイスの可視性

- すべてのアセット間のネットワークフローの制御

- クラウドへのアクセス権を付与するためのアイデンティティと能力の検証

- ネットワークセグメンテーションとアプリケーションレイヤーのセグメンテーション

- 多要素認証(MFA)を含む認証と認可

- きめ細かなアクセスポリシー(アプリケーションアクセスとネットワーク全体へのアクセス)

- すべてのアプリケーション(IaaS、SaaS、オンプレミス)に対する最小権限のユーザーアクセス

- VPN とファイアウォールの使用の最小化

- サービスの挿入

- エッジでのセキュリティ

- アプリケーションパフォーマンスの向上

- 高度な脅威に対するセキュリティ対策の強化

- 自動化および統合機能

ゼロトラスト・アーキテクチャの主な利点

ゼロトラスト・アーキテクチャは、ユーザーにとってシームレスに機能し、アタックサーフェスを縮小し、サイバー攻撃の防御に役立ち、インフラ要件をシンプル化します。ゼロトラスト・アーキテクチャは構成要素ごとに以下の役割があります。

ネットワークの信頼性確保と攻撃阻止に貢献

IT 担当者は、従来型アプローチに伴う複雑さをなくし、アクセスリクエストがどこから来たものであっても、ユーザーやデバイスが安全にインターネットに接続できるようにする必要があります。また、ユーザーに対するマルウェア、ランサムウェア、フィッシング、DNS データ窃盗、高度なゼロデイ脆弱性など、標的型脅威を事前に特定およびブロックして、緩和する必要もあります。ゼロトラスト・セキュリティを導入すると、マルウェアのリスクを軽減しながらセキュリティ対策を改善できます。

従業員とパートナーに安全なアプリケーションアクセスを提供

VPN のような従来のアクセステクノロジーは、古いアクセス管理原則に基づいているため、ユーザーの認証情報が侵害されると特に脆弱になり、漏洩につながります。IT 担当者は、アクセスモデルやテクノロジーを再考し、全ユーザー(サードパーティのユーザーを含む)がスピーディかつシンプルにアクセスできるようにしながら、ビジネスのセキュリティも確保する必要があります。ゼロトラスト・セキュリティは、リスクと複雑さを軽減し、きめ細かいセキュリティポリシーを通じて一貫したユーザー体験を提供することができます。

複雑さを軽減し、IT リソースを節約

エンタープライズアクセスとセキュリティは複雑で、常に変化します。従来のエンタープライズテクノロジーでは、多くの場合、変更や展開に何日も貴重なリソースを費やす必要があります(たいてい多くのハードウェアやソフトウェアのコンポーネントに変更が必要となります)。ゼロトラスト・セキュリティ・モデルなら、アーキテクチャの複雑さを軽減できます。

ゼロトラスト戦略を採用するべきその他の理由

- ユーザー、デバイス、アプリケーション、データは、エンタープライズ境界や管理領域の外側へと移動しています。従来のデータセンターには留まっていません。

- デジタル変革によってもたらされた新たなビジネス要件により、リスクにさらされる可能性が高まっています。

- 最新の標的型脅威が企業の境界内に移動している以上、従来の「信頼し、必要な検証だけする」というアプローチは有効な選択肢ではありません。

- 従来の境界は複雑で、リスクを増大させるため、もはや今日のビジネスモデルには対応できないのです

- 企業が競争力を強化するためには、セキュリティチームは、ユーザーやデバイスがどこにあろうと、ゼロトラスト・ネットワーク・アーキテクチャによってエンタープライズデータを保護すると同時に、アプリケーションがすばやくシームレスに機能するように動作させる必要があります。

ゼロトラストの原則

ゼロトラスト・モデルは、以下に示す 3 つの基本原則に基づいています。

- デフォルトの状態では、すべてのエンティティを信頼しない

- 最小限の権限アクセスを適用する

- 継続的なセキュリティモニタリングが行われている

ゼロトラスト・セキュリティ・モデルが必要な理由

今は従業員のモバイル化が進み、その企業の境界の外側からさまざまなデバイスがアプリケーションやクラウドサービスにアクセスしています。これまでは、多くのエンタープライズが「検証してから信頼する」モデルを採用していました。このモデルでは、正しいユーザー認証情報を手に入れれば、要求するサイト、アプリ、デバイスにアクセスできます。その結果、漏えいのリスクが拡大しました。かつて信頼されていたエンタープライズ管理領域は消滅し、多くの組織がデータ漏えい、マルウェア、ランサムウェア攻撃にさらされています。現在は、アプリケーションとデータ、ユーザーとデバイスが所在している特定のデジタルインフラ内に防御が必要となっています。

Akamai によるゼロトラスト・アーキテクチャの実装

Akamai のクラウド・セキュリティ・サービスを組み合わせることにより、お客様固有のビジネスニーズに適した完全なゼロトラスト・ソリューションを構築できます。クラウドネイティブな世界で安全なアプリケーションアクセスを実現できれば、社内ネットワークは過去のものとなる可能性があります。

当社の高度な分散型 ZTNA ソリューション、業界をリードするマイクロセグメンテーション、フィッシング対抗の MFA、そして事前対応型のセキュア Web ゲートウェイと、20 年以上の実績を有する強力な Akamai Connected Cloudの力を活用することで、境界のない世界への移行を容易に進めることができます。アプリケーションを段階的に移行し、ビジネスを保護しながら、成長を達成できます。